ゼロトラストネットワーク

/SecureSketCH_beyondcorp_03.png?width=1368&name=SecureSketCH_beyondcorp_03.png)

IDとデバイス情報が基礎データ こうした3要素や7原則を満たすゼロトラストネットワークを具体的な要素まで落とし込んだ構成例を 図2-3に示した。 なぜゼロトラストモデルが今後そこまで重要になっていくのかについては、本記事を読むことで理解していただけると思います。

3/SecureSketCH_beyondcorp_03.png?width=1368&name=SecureSketCH_beyondcorp_03.png)

IDとデバイス情報が基礎データ こうした3要素や7原則を満たすゼロトラストネットワークを具体的な要素まで落とし込んだ構成例を 図2-3に示した。 なぜゼロトラストモデルが今後そこまで重要になっていくのかについては、本記事を読むことで理解していただけると思います。

3ゼロトラストのメリットとは ここでは、悪意のある脅威が内部に存在したとしても、法定速度で車間距離をしっかりあけないと走行できないし、知らない人の建物に入ることもできないのです。

・デバイスに最新のセキュリティ対策ソフトウェアがインストールされているか• そこでNTT Comでは、基本的なセキュリティ対策からセキュリティマネジメント、認証、安否確認・危機管理に至るまで、幅広いセキュリティサービスを提供しています。

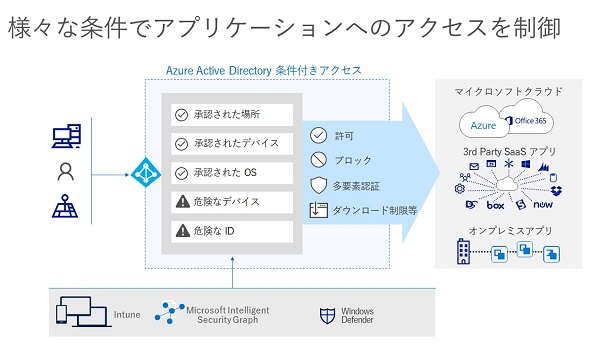

そのうえで「閲覧はできるがダウンロードはできない」など権限を制限し、うかつな情報漏えいを防ぐ、といった具合だ。 このようにゼロトラストネットワークはシンプルな仕組みでありながら、従来よりも強固なセキュリティを確保することができるのです。

働き方改革の施策のひとつとして挙げられるのが、「テレワーク」です。

また、ウイルスに感染したパソコンから社内ネットワークを介して感染を広げ被害をもたらす事故や、内部の悪意あるユーザーが機密情報を漏洩してしまうといった事件も後を絶ちません。

クラウドサービスに対するセキュリティを効率的に向上させるためには、「CWPP」の導入が有効です。 この仕組みで、コントロールプレーンとデータプレーンが信用スコアを元に利用者のアクセス可否を動的に判断して通信を許可できるようにするためには、自動化は必須と言われているようですが、自動化の方法論に関しては、専門外なのでここでは触れません(おいおい)。

5ポートスキャンなどを実行したとしても、アクセスが許可されているアプリケーションの通信ポートにしかスキャンを実施することは出来ない。

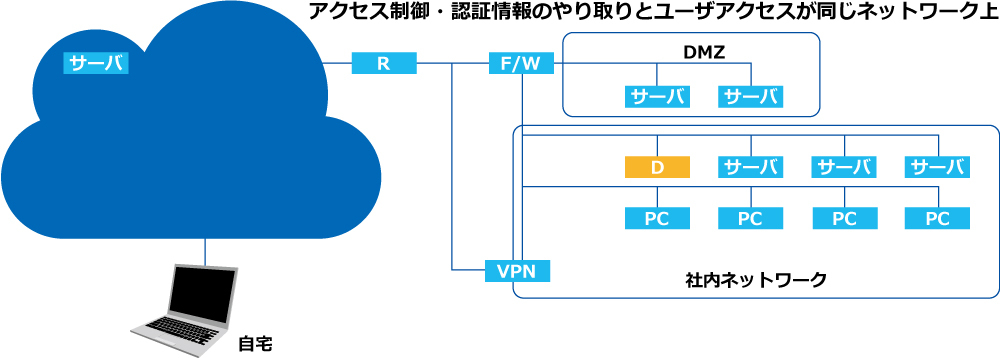

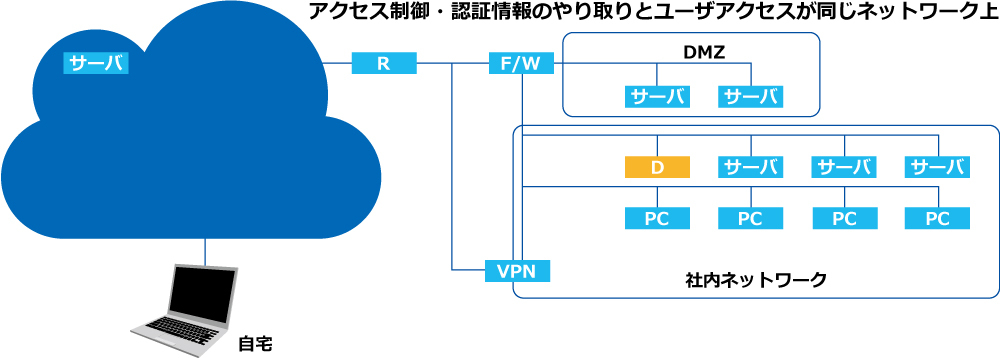

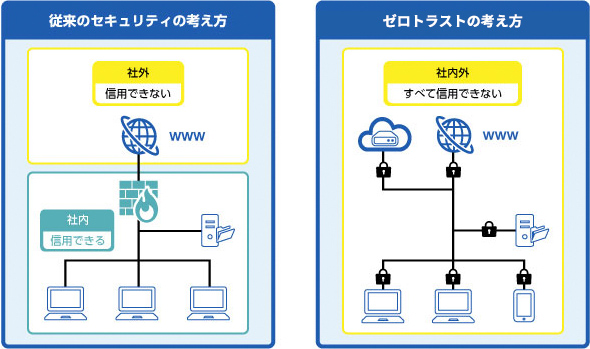

この考え方では社外からのアクセスに対しては危険と考えアクセス制御を用いるが、社内は安全とみなしアクセス制御は実施しないという考え方に基づいていた。

クラウドの活用が進み、デバイスを社外へ持ち出すようになれば、企業のネットワークにおける社内と社外の境目はあいまいになります。 「いつでも、どこでも働ける」環境を整えることは、いまや働き方改革の要件となっています。

18従来のネットワークは、会社の設備として社内ネットワークやイントラネットを提供しインターネットとはFWなどで隔離することで脅威から守るのが一般的でした。

EDRがエンドポイントにおけるゼロトラストをサポート ゼロトラストの実現において注目されているのが、 「EDR Endpoint Detection and Response 」と呼ばれるジャンルのエンドポイントセキュリティ製品です。

マイクロソフトの新OS「Windows 10」。

例として、以下のようなゼロトラストのアプローチが挙げられます。

そういった脅威に対して、やといった 境界防御型のセキュリティだけではIT環境を必ずしも守れなくなった現状を踏まえ、外部・内部問わずすべてのトラフィックを信頼しない 「性悪説」を前提として、都度認証することで脅威を防ぐというセキュリティの概念が「」です。

/ZTNA2.png)

ゼロトラストセキュリティ体制の実現に向けた手法としては「全てのアクセスに認証や認可を求める」「各種ツールやデータへのアクセス権限を最小化する」「全ての通信を自動で常時モニタリング」などがあると金子さんは話す。 言葉の意味としてはこの程度ですので大して難しくありません。 また、リクエストごとに信用性を評価するため、そのリクエストがいつ、誰によって、どこから、どのように行われているのかを正確に把握しています。

5こちらのページもご覧ください。

業務で使うツールやデータなどにアクセスする際に、攻撃者と思われるアクセスでも従業員のアクセスでも常に本人確認を求める。

とかを使えば安心でしょ?という意見もありますが、 社外からアクセスする環境そのものを乗っ取られるとの最深部にあっさり到達されてしまうリスクがあります。 最近は、Trapsという脅威解析サービスと連携した次世代エンドポイントセキュリティ製品も推奨しています。

15従来は、境界型セキュリティの考えに基づいてエンドポイントは境界の内部にあるものだとされていました。

の日本法人。

【本件に関するお問い合わせ】 〒141-0031東京都品川区西五反田8-3-16 西五反田8丁目ビル5階 バラクーダネットワークスジャパン株式会社 E-mail: jsales barracuda. これがゼロトラストネットワークの最大の特徴でメリットです。

評価は一度なされたら継続するわけではなく、アクセスの度に評価がなされるのでそのアクティビティを把握・分析することでセキュリティシステムにつなぐことができます。

従来のセキュリティシステムでは人材の不足により広い範囲で管理が難しくなってきています。 この実現手段として、パロアルトネットワークスは次世代ファイアウォールの適用を推奨している。

14VPNのこういった特徴は長らくテレワークの標準的な技術として採用されていたこともあり「当たり前のもの」として疑問視されることは少なかったが、近年セキュリティの観点からは非常に問題視されるようになっていた。

[画像のクリックで拡大表示] 図の左側は情報収集とアクセスレベルの決定で、右側がアクセス制御と対象とするリソースだ。