Sudo 脆弱 性。 sudoの脆弱性(CVE

sudoの脆弱性 Baron Samedit(CVE

sudoコマンドを利用することで, コマンドを実行したユーザは別のユーザの権限レベルでプログラムを実行可能になります。 変更履歴 2021年 2月1日 パッケージのリリースに伴い、Linux延長サポート向けの案内を追記 , 表記を少し変更, ML8の脆弱性があるバージョンを修正 2021年 1月29日 初版作成. 各ディストリビュータの情報などを参考にバージョンアップなどの対応を検討願います。 CentOS6を使用されている場合には、• sudo-1. こんにちは。

仮に, あなたの会社のPCが悪意のある人からサイバー攻撃を受け, この手法を用いてroot権限を用いてコマンドを実行されたことが発覚した場合を想定します。

pwfeedbackが有効になっているかどうかは「sudo -l」コマンドで確認できる。

実行順序から解き明かす、sudoコマンドの脆弱性(CVE

そちらをご確認ください。

sudoの脆弱性 Baron Samedit(CVE

Buffer overflow in command line unescaping 脆弱性が存在するとされるプロダクトおよびバージョンは次のとおり。 この脆弱性を利用した場合, 0 rootのuid では無い値がログに残る uidを -1もしくは 4294967295で設定しているため, そのuidがログに残ってしまいます。

これらは私がわざとミスしたものなのでログに残っていますが, 実際は1つもログが出ない可能性も十分にあり得ます。

実行時にPAMセッションモジュールが実行されない 前述した通り, -uオプションで指定されたuidはパスワードデータベースに存在しないため, PAMセッションモジュールは実行されません。

sudoの脆弱性情報(Moderate: CVE

CVE-2019-14287は以下の3つを含んでいます• ディストリビューションの提供ではないですので、お気をつけください(CentOS 6の様にEOLになりパッケージが無い場合にだけ使うと良いと思われます)。 ローカルにアカウントを保有する任意のユーザの権限で、パスワード等の認証無しに管理者権限が奪取される可能性が指摘されています。

17

sudoの脆弱性情報(Important: CVE

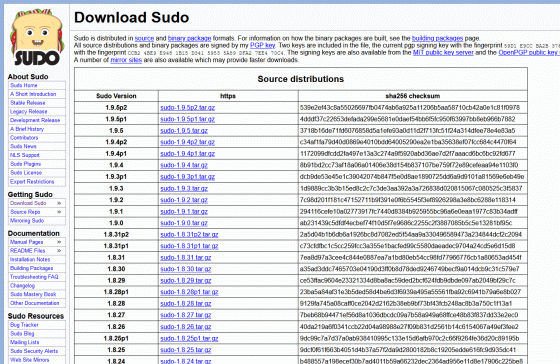

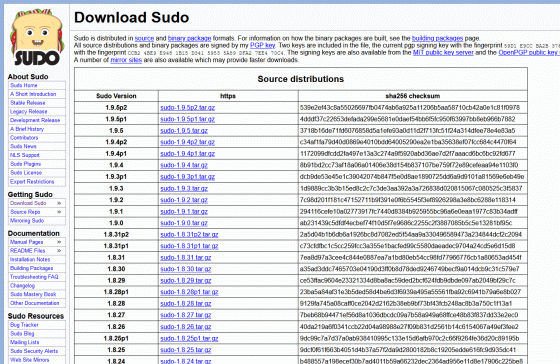

CVE-2021-3156 の脆弱性が修正されたバージョン• 1.概要 2021年1月26日(現地時間)、sudoにおけるヒープベースのバッファオーバーフローの 脆弱性(CVE-2021-3156)に関する情報が公開されました。

sudoコマンドに特権昇格の脆弱性、アップデートを

Runas specification Runasは RUN AS a userのことです。

9

sudoeditを用いたディレクトリ存在情報漏えいの可能性• sudoコマンドが後続のコマンドを実行する前に, uidを変更する目的でシステムコールの setresuid 2 と setreuid 2 を使います。

PAMは, 下位レベルにある認証スキームを入れ替えることで, 様々な認証バックエンドを利用可能になります。

2月アップデートのmacOS、sudoの脆弱性は残ったまま

macOS Big Sur 11. 4つ目はセッション管理モジュール session です。 5p2を公開済みで、「Ubuntu」や「Debian」など多くのディストリビューションは改訂版を公開している。

3

sudoに10年以上前から存在した特権昇格の脆弱性が修正される

このモジュールは, ユーザセッションの管理と設定を行う役割を担っています。 さらなる詳細は下記の確認方法の2番目の実行例を参照してください 本脆弱性は、リモートからの攻撃が可能な脆弱性ではありません。 そこで今回は、この脆弱性を詳しく掘り下げ、「どのような理由で脆弱性が発生しているのか」について、動きと対象をより詳細に探ります。

5

sudoの脆弱性(CVE

PAMは, 大きく分けて4つのモジュールインタフェース 処理部 から構成されています。

8

PAMのsessionが呼ばれないということは, sessionで設定する固有の環境設定が行われないということになります。

次に, 今回の脆弱性を利用したコマンドである sudo -u -1 whoamiを実行した際のログです。